Ache contas de mídia social com o sherlock No Kali Linux

Ao pesquisar uma pessoa usando inteligência de código aberto, o objetivo é encontrar pistas que liguem as informações sobre um alvo em uma imagem maior. Os nomes de tela são perfeitos para isso porque são exclusivos e vinculam dados, já que as pessoas costumam reutilizá-los em contas na Internet. Com o Sherlock, podemos caçar instantaneamente contas de mídia social criadas com um nome de tela exclusivo em muitas plataformas online simultaneamente.

A partir de uma única pista, como um endereço de e-mail ou nome de tela, Sherlock pode aumentar o que sabemos sobre um alvo, peça por peça, à medida que aprendemos sobre sua atividade na Internet. Mesmo se uma pessoa for cuidadosa, seus contatos online podem não ser, e é fácil escorregar e deixar a configuração de privacidade padrão ativada em aplicativos como o Venmo. Um único nome de tela pode revelar muitas contas de usuário criadas pela mesma pessoa, potencialmente apresentando fotos, contas de membros da família e outras formas de coletar informações adicionais.

O que Sherlock pode encontrar

Contas de mídia social são fontes ricas de pistas. Uma conta de mídia social pode conter links para outras que usam nomes de tela diferentes, dando a você outra rodada de pesquisa para incluir os leads recém-descobertos. As imagens das fotos do perfil são fáceis de colocar em uma pesquisa reversa de imagens, permitindo que você encontre outros perfis usando a mesma imagem sempre que o alvo tiver uma foto de perfil preferencial.

Até mesmo o texto de descrição em um perfil pode frequentemente ser copiado e colado entre perfis, permitindo que você pesquise perfis criados com texto ou descrições de perfil idênticos. Para o nosso exemplo, vou seguir a sugestão de um colega escritor de Null Byte para direcionar as contas de mídia social de Neil Breen , diretor de muitos filmes muito intensos, como o clássico filme de hackers Fateful Findings .

O que você precisará

Python 3.6 ou superior é necessário, mas fora isso, você só precisará do pip3 para instalar o Sherlock em seu computador. Ele estava rodando no macOS e no Ubuntu muito bem, então parece ser multiplataforma. Se quiser saber mais sobre o projeto, você pode verificar sua página simples no GitHub .

Instale Python e Sherlock

Para começar, podemos seguir as instruções incluídas no repositório GitHub . Em uma nova janela de terminal, execute os seguintes comandos para instalar o Sherlock e todas as dependências necessárias.

Se algo falhar, certifique-se de ter o python3 e o python3-pip instalados, pois eles são necessários para a instalação do Sherlock. Assim que terminar a instalação, você pode executar python3 sherlock.py -h de dentro da pasta / sherlock para ver o menu de ajuda.

Como você pode ver, existem muitas opções aqui, incluindo opções para usar o Tor .

Identificar um nome de tela

Agora que podemos ver como o script é executado, é hora de fazer uma pesquisa. Carregaremos nosso alvo, Neil Breen, com um nome de tela encontrado executando uma busca no Google por "Neil Breen" e "Twitter".

Esse é o nosso cara. O nome da tela que pesquisaremos é neilbreen . Vamos formatar isso como o seguinte comando, que irá pesquisar contas na Internet com o nome de usuário "neilbreen" e imprimir apenas os resultados que encontrar. Isso reduzirá significativamente a saída, já que a maioria das consultas geralmente retornará negativa. O argumento final, -r , organizará a lista de contas encontradas pelos sites que são mais populares.

Procurar contas

Ao executar este comando, veremos muitos resultados sem o sinalizador --print found, independentemente dos resultados. Em nosso exemplo neilbreen , somos levados a um passeio virtual pela vida de Neil Breen na Internet.

Além dessa saída, também temos um arquivo de texto útil que foi criado para armazenar os resultados. Agora que temos alguns links, vamos ficar assustados e ver o que podemos encontrar nos resultados.

Verifique a lista de alvos para obter mais pistas

Para revisar nossa lista de alvos, digite ls para localizar o arquivo de texto que foi criado. Deve ser, em nosso exemplo, neilbreen.txt .

Podemos ler o conteúdo digitando o seguinte comando cat , que nos dá muitos destinos de URL para escolher.

Podemos descartar alguns deles, como o Google Plus, que agora foi encerrado. Outros podem ser muito mais úteis, dependendo do tipo de resultado que obtemos. Devido ao status de superstar internacional de Neil Breen, existem muitas contas de fãs espalhadas aqui. Precisaremos usar algumas técnicas de bom senso para descartá-los enquanto tentamos localizar mais informações sobre esta lenda viva.

Primeiro, vemos que há uma conta Venmo e Cash.me listada. Embora isso não dê certo aqui, muitas pessoas deixam seus pagamentos Venmo públicos, permitindo que você veja quem estão pagando e quando. Neste exemplo, parece que esta conta foi configurada por um fã para aceitar doações em nome de Neil Breen. Um beco sem saída.

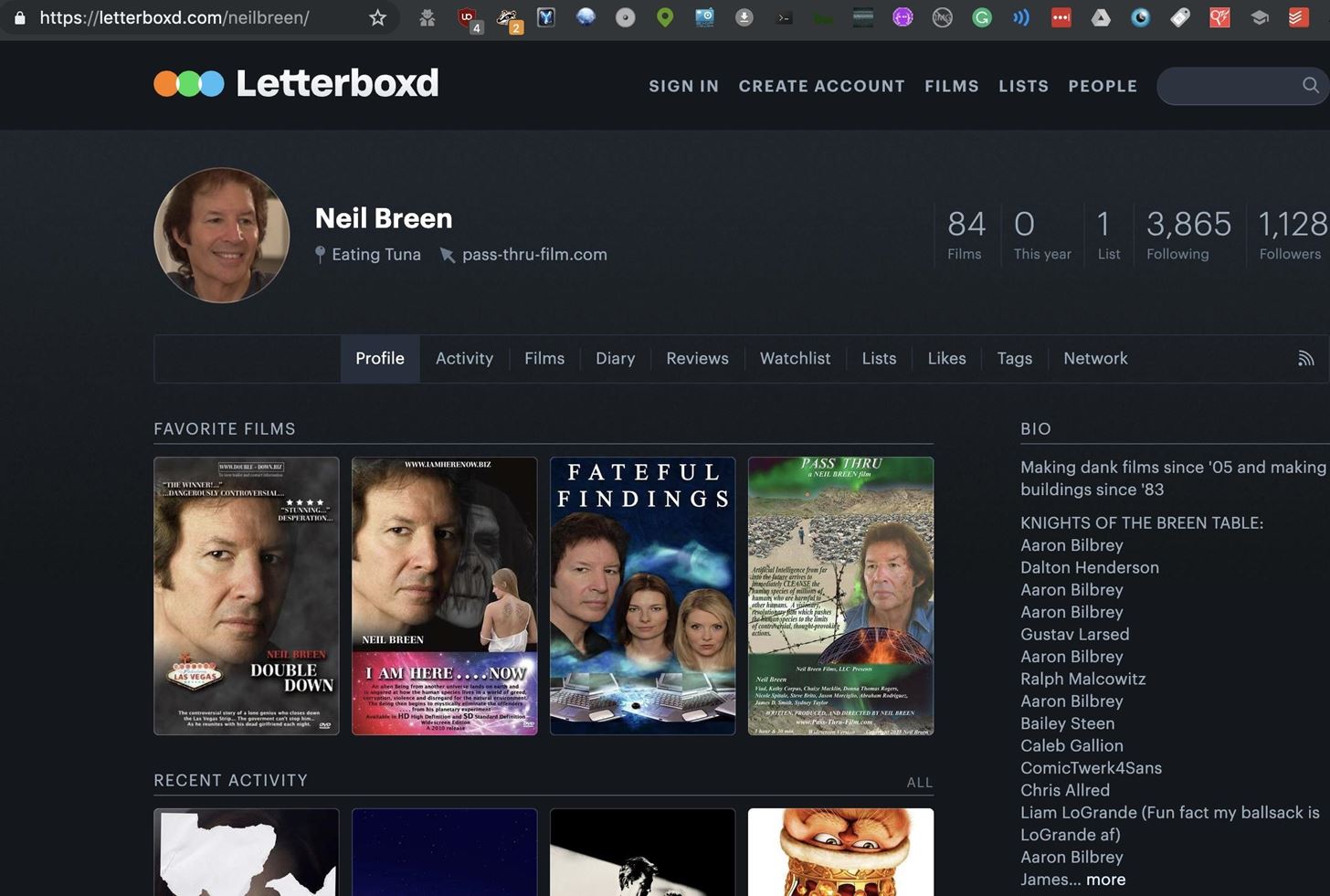

Em seguida, descemos a lista, que é organizada por uma classificação dos sites mais populares. Aqui, vemos uma conta que provavelmente é uma conta pessoal.

O link acima também nos leva a um site muito inseguro de um filme de Neil Breen chamado "Pass-Thru", que poderia, e provavelmente tem, muitas vulnerabilidades.

Uma busca reversa de imagens de Letterboxd de Neil e imagens de perfil do Twitter também localizam outro nome de tela que o alvo usa: neil-breen . Isso leva de volta a uma conta Quora ativa, onde o alvo avisa estranhos aleatoriamente.

Já pegamos um nome de tela e, por meio da imagem do perfil, encontramos outro nome de tela que não conhecíamos inicialmente.

Outra fonte comum de informação são os sites que as pessoas usam para compartilhar informações. Coisas como o SlideShare ou o Prezi permitem que os usuários compartilhem apresentações visíveis ao público.

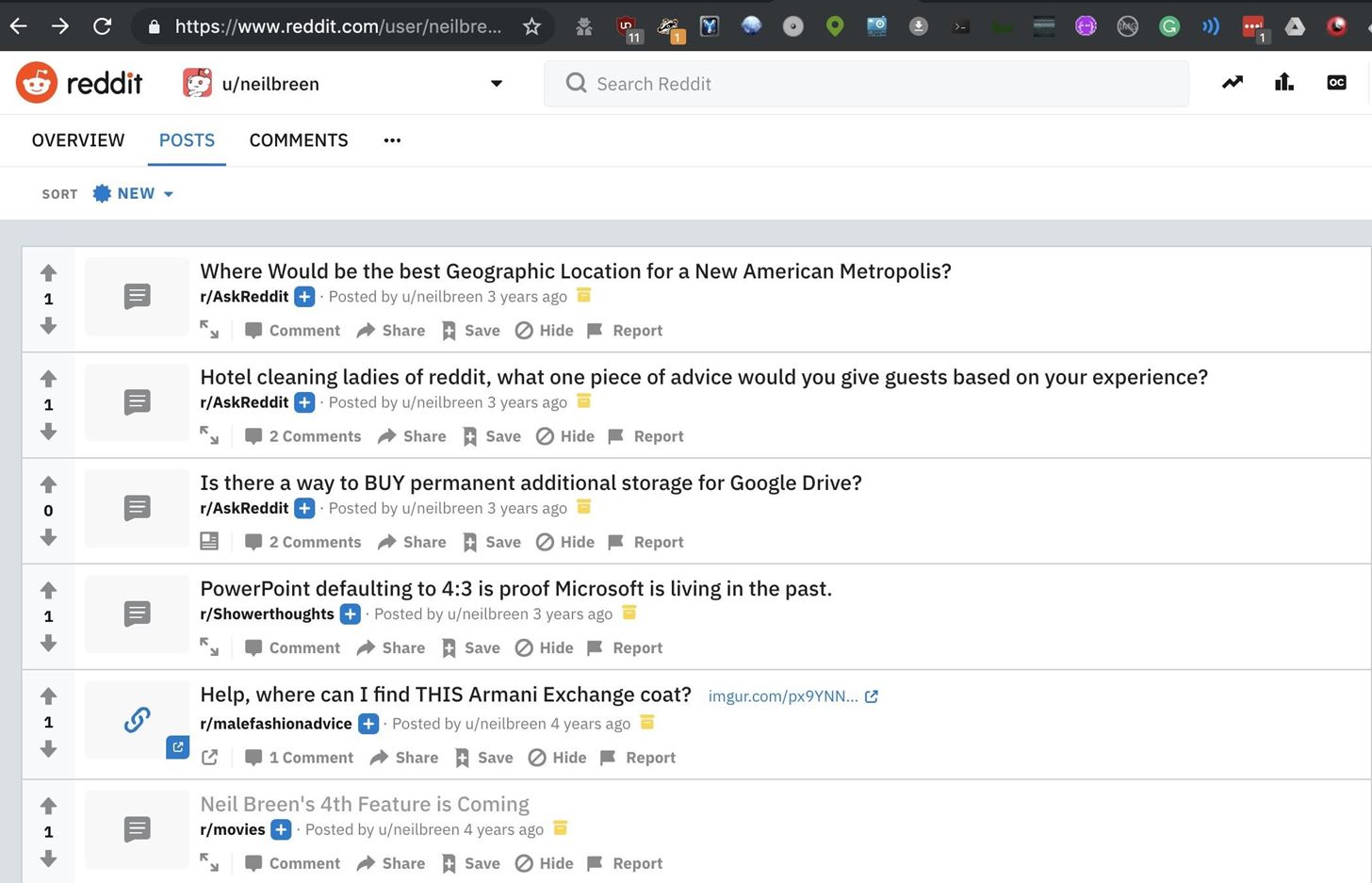

Se o destinatário fez apresentações por motivos profissionais ou pessoais, podemos vê-las aqui. No nosso caso, não encontramos muito. Mas uma pesquisa na conta do Reddit que encontramos mostra que a conta data de antes de Neil Breen ficar enorme.

A primeira postagem está promovendo seu filme, então mais a idade da conta significa que provavelmente este é legítimo. Podemos ver que Neil gosta do intercâmbio de Armani, luta com tecnologia e está tentando obter ideias de onde definir seu próximo filme.

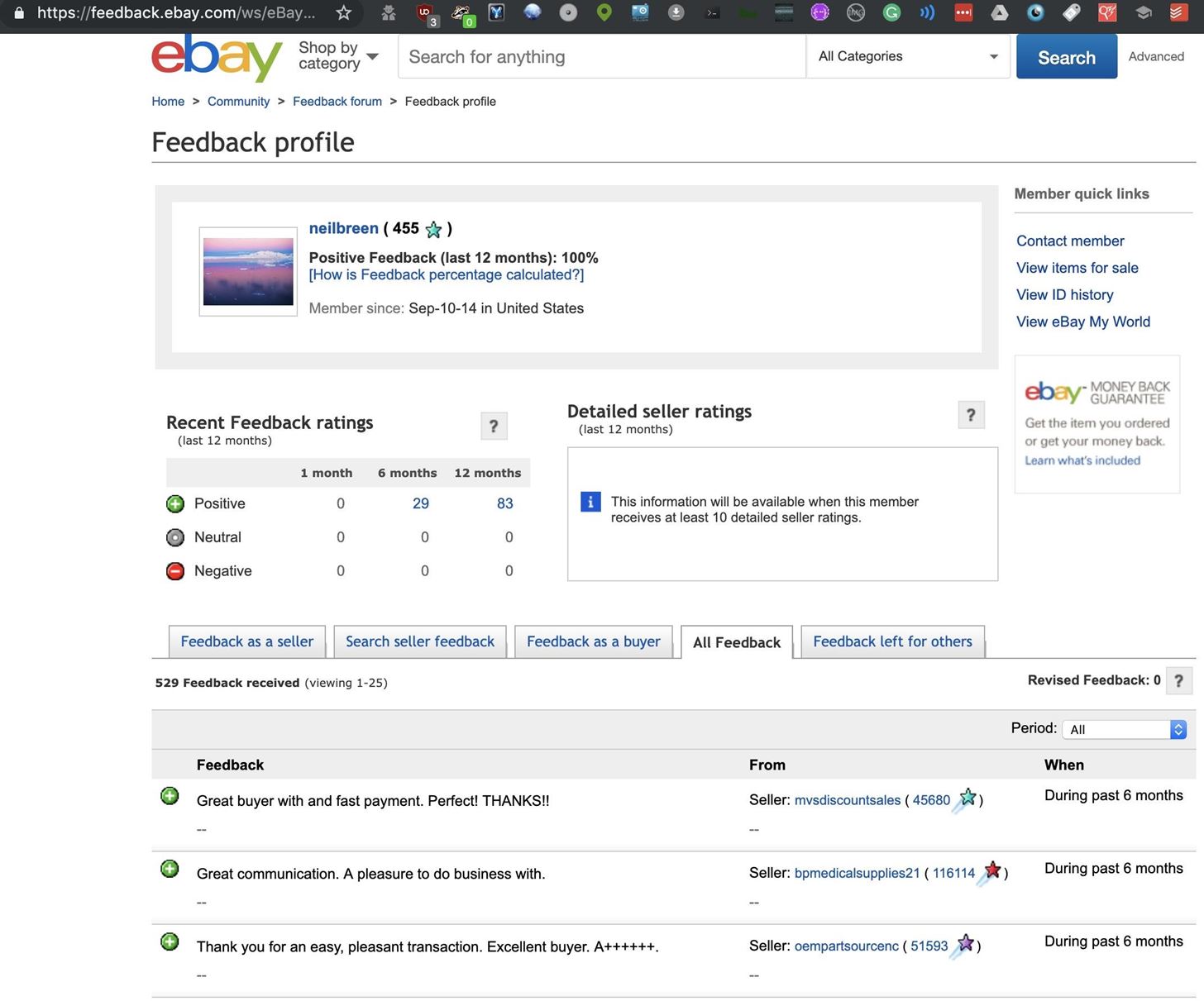

Por fim, nossa joia da coroa é uma conta ativa do eBay, que nos permite ver muitas coisas que Neil compra e ler comentários de vendedores com quem ele fez transações.

As informações aqui nos permitem pesquisar hobbies, projetos profissionais e outros detalhes que vazaram de compras verificadas pelo eBay e listadas publicamente sob esse nome de tela.

Sherlock pode conectar os pontos entre contas de usuário

Como descobrimos durante nossa investigação de amostra, Sherlock fornece muitas pistas para localizar detalhes úteis sobre um alvo. De transações financeiras da Venmo a nomes de tela alternativos encontrados na busca por fotos de perfil favoritas, Sherlock pode trazer uma quantidade chocante de detalhes pessoais. A próxima etapa em nossa investigação seria executar novamente Sherlock com os novos nomes de tela que localizamos durante nossa primeira execução, mas vamos deixar Neil sozinho por hoje.

Comentários

Postar um comentário